Authentification Sans Mot De Passe Et Cryptographie De La Source

Il s’agit d’un SDK qui contient un ensemble d’API pour la mise en œuvre de l’authentification et du chiffrement sans mot de passe dans les applications mobiles et Web. Élimine l’utilisation de mots de passe dans les systèmes propriétaires et, par conséquent, empêche la fraude causée par le phishing et les logiciels malveillants.

Il permet une intégration sans complexité (évitant les échecs pendant le processus) et la mise en œuvre du cryptage pour la protection des données dans les systèmes hérités : les données sont cryptées avant même qu’elles ne quittent l’appareil, ce qui les rend illisibles pour les tiers.

Avec Sikur ID SDK, il est possible de prévenir les principaux problèmes de cybersécurité : les violations dues au vol d’identifiants et aux fuites de données. Par conséquent, la solution évite les atteintes à la réputation, les pénalités et les amendes.

Basé sur les meilleures pratiques de sécurité et en conformité avec le Règlement général sur la protection des données (RGPD, 2016).

Notre Mentalité De Sécurité

Réglementaire

Nous développons des solutions basées sur les meilleures pratiques et les politiques de sécurité, et en conformité avec les lois générales sur la protection des données

Zero Trust

Nous utilisons le concept de Zero Trust – qui suppose qu’il n’y a aucune confiance dans les réseaux, les appareils ou les utilisateurs, et nécessite une authentification constante et en temps réel des utilisateurs accédant aux données.

Prévention

nos solutions se concentrent sur la prévention, et non sur la résolution des problèmes

Complexité

Nos solutions sont peu complexes, rapides à installer et faciles à intégrer.

Principales Vulnérabilités Et Coût Moyen Des Violations

81%

Des violations liées au piratage, hackers des mots de passe volés ou faibles.

Source: Verizon, 2020

54%

Des attaques de ransomware commencent par voler des informations d’identification.

Source: Dark Reading, 2021

4.62M USD

Coût total moyen d’une violation impliquant un ransomware.

Source: IBM, 2021

18.9M USD

Coût moyen des pertes financières par violation de données (amendes, perte d’activité, réponse).

Source: IBM, 2021

Applicabilité

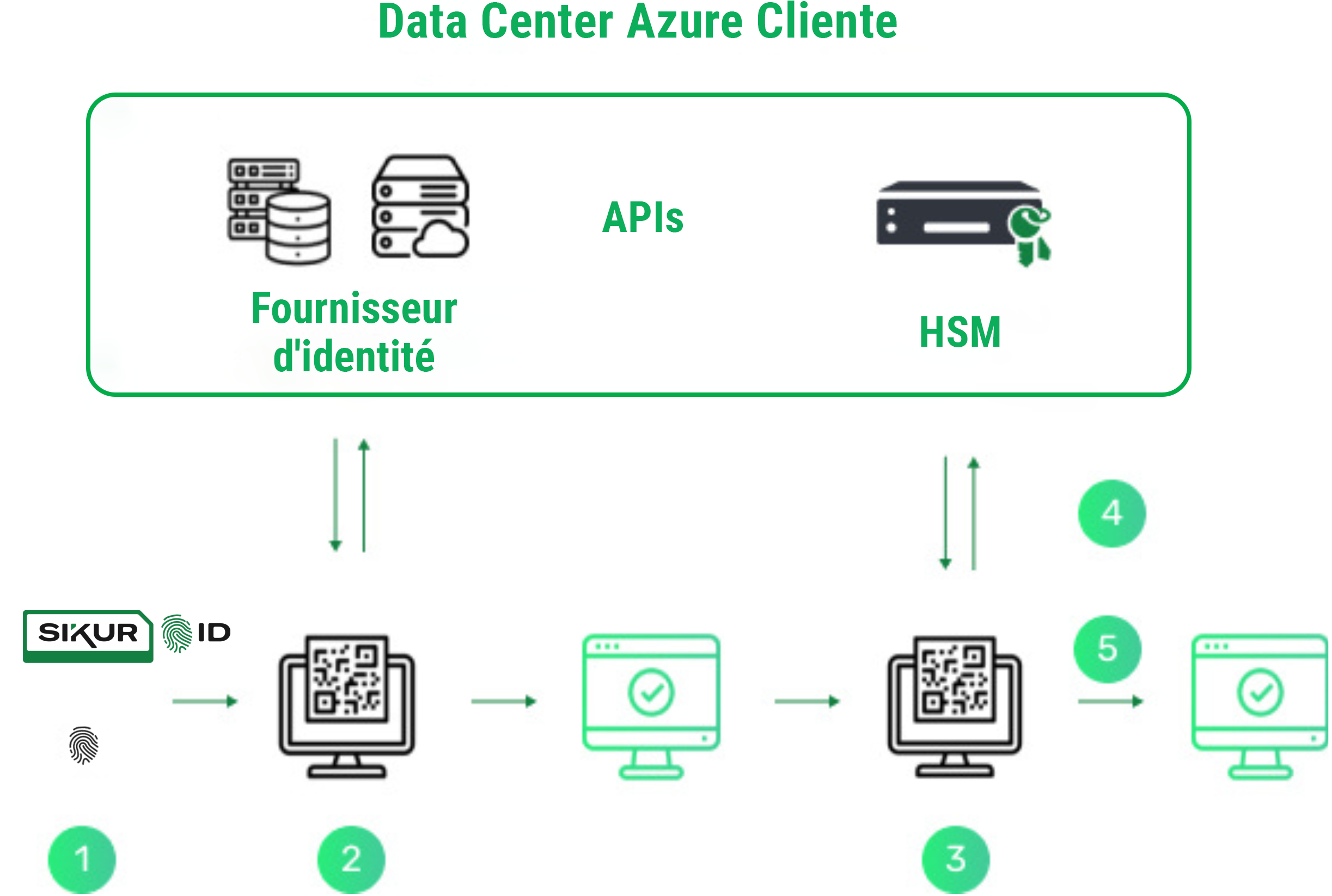

1 Mettre fin à l’utilisation du mot de passe dans l’application mobile

2 Mettre fin à l’utilisation du login et du mot de passe sur le WEB

3 Validation des transactions par clé cryptographique

4 Chiffrement des données à la source

5 La transaction peut être signée avec la clé privée

Caractéristiques et Avantages

Gestion Opérationnelle Sécurisée Et Flexible

Principaux Avantages

pas d’utilisation de mots de passe

Il n’y a pas d’informations d’identification à voler et/ou à partager, car l’accès se fait sans l’utilisation de mots de passe.

Authenticité

Garantie de non-répudiation de l’utilisateur. Le même compte ne peut pas être utilisé sur différents appareils en même temps.

Chiffrement des données à la source

Toutes les informations générées et traitées dans l’application peuvent être cryptées à la source, restant dans cet état, au repos et en transit.

Améliorer l’expérience utilisateur

En plus d’augmenter la sécurité, la solution améliore la convivialité, facilitant et accélérant l’accès aux systèmes, car il n’est pas nécessaire de se souvenir du mot de passe.

Clés pour différentes applications

Une clé cryptographique peut être utilisée pour plusieurs applications ou être spécifique à une application particulière (par exemple, une clé pour chiffrer les informations et une autre pour approuver les transactions ou la même clé pour les deux)

Réglementaire

Privacy by design

Toutes les solutions Sikur sont conçues sur la base des normes internationales de protection des données et de confidentialité (telles que GDPR et LGPD), ce qui garantit aux organisations et aux gouvernements l’évitement des amendes et un avantage concurrentiel sur le marché.

- Confidentialité et protection des données.

- Audit.

- Traitement des données.

- Prévention de la perte de données – DLP.

- Transfert de fichiers géré et sécurisé.

- Bonnes pratiques en matière de cybersécurité.

- Authenticité et gestion des identités.