Gestão de Ativos Críticos

Baseada nos mais modernos conceitos de arquitetura Zero Trust , alteramos a forma como as organizações gerenciam seus ativos críticos de Tecnologia da Informação (TI), Tecnologia Operacional (TO) e Sistema de Controle Industrial (SCI). No conceito de Zero Trust se pressupõe nenhuma confiança em redes, dispositivos ou usuários, exigindo autenticação constante, em tempo real, dos componentes da rede, sejam eles usuários, sistemas, equipamentos e dispositivos.

Num ambiente moderno que exige, cada vez mais, a integração de sistemas, equipamentos e dispositivos conectados, um ataque a uma rede de TO ou dispositivo SCI, pode ser iniciado por uma vulnerabilidade explorada em um sistema de TI. A gestão centralizada e integrada destes ativos críticos, mitiga o risco potencial de um ataque de hackers.

Solução baseada nas melhores práticas de segurança e em conformidade com a Regulamento Geral de Proteção de Dados (GDPR, 2016), com a Lei de Melhoria da Segurança Cibernética de IoT do Governo Norte-Americano (2020) e com o Código de prática para segurança de IoT do consumidor do Governo do Reino Unido (2021).

Nossa Mentalidade de Segurança

Regulatório

Desenvolvemos as soluções baseadas nas melhores práticas e políticas de segurança, e em conformidade com as Leis Gerais de Proteção de Dados

Zero Trust

Utilizamos o conceito de Zero Trust – que pressupõe nenhuma confiança em redes, dispositivos ou usuários, e exige autenticação constante, em tempo real, dos usuários que acessam os dados.

Prevenção

Nossas soluções focam em Prevenir, e não Remediar problemas

Complexidade

Nossas soluções são de baixa complexidade, rápido setup e fácil onboarding.

Principais Vulnerabilidades de Segurança e Custo médio das violações

81%

das violações relacionadas a hackers, usam senhas roubadas ou fracas.

Fonte: Verizon, 2020

54%

dos ataques de ransomware iniciam pelo roubo de credenciais

Fonte: Dark Reading, 2021

4.62M USD

custo total médio

de uma violação envolvendo ransomware.

Fonte: IBM, 2021

18.9M USD

Custo médio de Perdas Financeira por violação de dados (multas, negócios perdidos, resposta)

Fonte: IBM, 2021

Principais Funcionalidades

Gestão de identidade

- Os usuários somente acessarão os dispositivos autorizados pelo administrador e sem conhecimento das credenciais.

Auditoria e conformidade

- Auditoria de Logs, Keylogger e Vídeo, em conformidade com as regulamentações globais

Túnel Seguro e Reverso

- O acesso aos dispositivos, sistemas e equipamentos ocorrerá através de um túnel seguro, de forma automática sem gestão do usuário.

- Túnel de acesso reverso quando as restrições de firewall se aplicarem, reduzindo custos operacionais

.

Gerenciamento de dispositivos

- Nenhum sistema, equipamento ou dispositivo será acessível anonimamente e por fora da Plataforma.

- Atualizações seguras de softwares

- Proteção contra roubo de equipamentos

Autenticação sem senha

- Autenticação sem senha a Plataforma, com garantia de não repúdio.

Coleta e Armazenamento Seguro de dados

- Coleta e armazenamento seguro de dados dos dispositivos

Zero Touch

- Implantação automática.

- Provisionamento remoto de novos dispositivos.

- Registro fácil e sem contato.

Sem Senhas Padrão

- Dispositivo IoT usa chave privada para autenticação, em vez de senhas (adequado a nova legiistalação do Reino Unido a dispositivos IoT).

Principais Vantagens

Acessos sem uso de senha

Todos os usuários que acessarem a Plataforma e os ativos críticos, gerenciados através dela, farão sem o uso de login e senha, utilizando o concceito de chave privada na autenticação, garantindo o não repúdio de quem acessa

Sem conhecimento de credenciais

Todos os usuários que acessarem os ativos críticos, gerenciados através da Plataforma, farão sem conhecimento e acesso as credenciais dos mesmos. Isso evitará acessos externos a Plataforma, reduzindo inúmeras ameaças a segurança

Acesso Seguro aos Sistemas

As conexões entre as estações de trabalho dos usuários e os ativos críticos estarão sendo feitos através de um canal Seguro Gerado, de forma automática, pela propria Plataforma, evitando a necessidade de gestão de VPNs, bem como os riscos inerentes ao uso das mesmas. Redução significativa de custos operacionais, devido a possibilidade de acesso remoto, muitas vezes impedidas por Firewalls

Auditoria e Conformidade

Todos os acessos poderão ser auditados. Portanto, em caso de qualquer incidente, poderá ser identificado o usuário que realizou o acesso. A solucao está em conformidade com as melhores práticas e com a LGPD

Autorização e Revogação de Acessos

Toda a autorização e revogação de acessos ocorre, de forma centralizada, através da Plataforma, podendo isso ser feito de maneira individual, por grupo, departamento, etc… Em caso de desligamento de um colaborador, todos os seus acessos são revogados de maneira simultânea pelo Administrador.

Gestão Operacional Segura

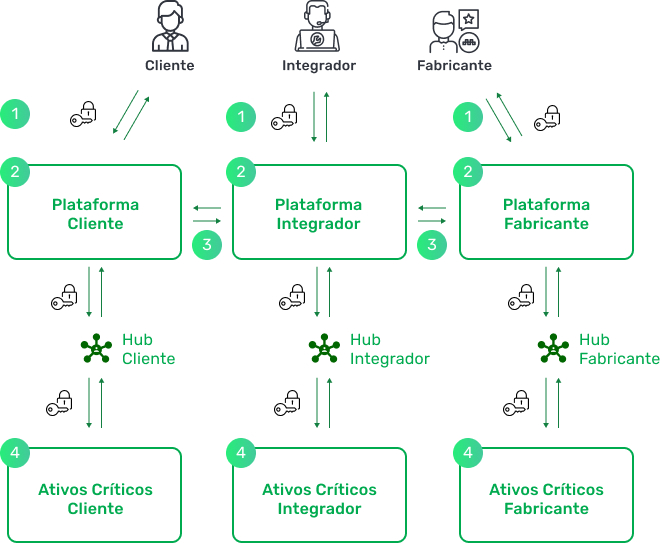

1 Os usuários poderão ser autorizados a acessar uma ou mais Plataformas, através do mesmo ID

2 Cada ente terá sua Plataforma e seus hubs

3 Um usuário poderá ser autorizado a acessar outra(s) Plataforma(s) a partir da sua Plataforma principal

4 Cada ente fará a gestao de seus ativos críticos de TI, TO e SCI

Melhores Práticas de Segurança e Conformidade as principais regulações

Melhores práticas de segurança são concebidas a partir de padrões internacionais de proteção e privacidade de dados (como GDPR e LGPD), o que garante a organizações e governos a prevenção de multas e vantagem competitiva no mercado.

- 1. Conceito de Privacy by Design

- 2. Garantia de não-repúdio e autenticidade do usuário

- 3. Autenticação sem o uso de Senha

- 4. Gestão de Identidade e controle de acesso, conforme melhores práticas de segurança

- 5. Não ter senhas padrão em dispositivos IoT

- 6. Garantir que todos os acessos entre o usuário e os dispositivos ocorram por meio seguro

- 7. Atualização segura de softwares

- 8. Acessos a todos os ativos críticos por meio da Plataforma e com auditoria

O retorno sobre o investimento (ROI) gerado pela adoção do conceito Zero Trust

Redução do Risco de Violação de Dados

Redução do risco de violação de dados pode chegar em até 50%

Economia

Em empresas de médio e grande porte, economia pode chegar em US$ 20 por funcionário por mês. Auditoria avançada pode reduzir em até 25%

Eficiência

Chamadas de suporte técnico podem reduzir em até 50%. Agilidade para fornecer nova infraestrutura podem ser reduzidos em até 80%